"블랙박스 암호"의 두 판 사이의 차이

잔글 |

잔글 (→화이트박스 암호) |

||

| (같은 사용자의 중간 판 하나는 보이지 않습니다) | |||

| 25번째 줄: | 25번째 줄: | ||

이처럼 '디바이스와 디바이스 사용자는 신뢰할 수 있다'는 블랙박스 암호의 가정이 더 이상 확실하지 않게 되었고, 이런 상황에서 소프트웨어만으로 암호 알고리즘의 중간 연산 값 및 암호 키를 안전하게 보호하도록 개발된 기술이 WBC이다.<ref> 〈[https://www.samsungsds.com/global/ko/support/insights/White-Box-Cryptography.html 디바이스 및 통신구간을 보호하는 소프트웨어 형태의 보안]〉, 《삼성SDS》, 2018-07-06</ref> | 이처럼 '디바이스와 디바이스 사용자는 신뢰할 수 있다'는 블랙박스 암호의 가정이 더 이상 확실하지 않게 되었고, 이런 상황에서 소프트웨어만으로 암호 알고리즘의 중간 연산 값 및 암호 키를 안전하게 보호하도록 개발된 기술이 WBC이다.<ref> 〈[https://www.samsungsds.com/global/ko/support/insights/White-Box-Cryptography.html 디바이스 및 통신구간을 보호하는 소프트웨어 형태의 보안]〉, 《삼성SDS》, 2018-07-06</ref> | ||

| + | == 화이트박스 암호 == | ||

| + | '''[[화이트박스 암호]]'''(WBC; White-box Cryptography)는 공격자가 암호화 키를 쉽게 유추할 수 없도록 하는 기술로, 암호화 키 정보를 소프트웨어로 구현한 알고리즘에 섞는 방법이다. 공격자는 알고리즘 내부 동작을 분석해도 암호를 풀지 못한다. | ||

{{각주}} | {{각주}} | ||

| + | |||

== 참고자료 == | == 참고자료 == | ||

* 〈[https://www.samsungsds.com/global/ko/support/insights/White-Box-Cryptography.html 디바이스 및 통신구간을 보호하는 소프트웨어 형태의 보안]〉, 《삼성SDS》, 2018-07-06 | * 〈[https://www.samsungsds.com/global/ko/support/insights/White-Box-Cryptography.html 디바이스 및 통신구간을 보호하는 소프트웨어 형태의 보안]〉, 《삼성SDS》, 2018-07-06 | ||

2020년 1월 7일 (화) 11:58 기준 최신판

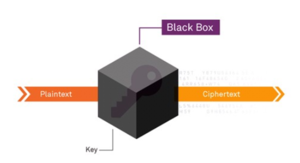

블랙박스 암호(Black Box Cryptography)는 블랙박스에 기반한 암호화 장치이다. 암호화 과정에에는 암호화 키가 필요한데 이 암호화 키는 블랙박스로 가정한 암호화 장치 내부에 들어 있으며 블랙박스라 하는 것은 '그 안이들여다 보이지 않는다'는 의미이다. 즉 암호화 장치를 설계할 때 크래커가 이 암화화 장치 내부는 들여다 볼 수 없다고 가정하는 것이다. 따라서 크래커는 평문과 그 결과물인 암호화문 두 개의 입출력 값만 볼 수 있다. 아마 크래커는 이 두 개의 입출력 값을 계속해서 관찰하여 어떤 패턴을 알아내고자 할 것이다. 블랙 박스는 단순히 암호화 장치의 설계자가 이 암호화 장치 자체는 '완벽히 안전하다'고 가정하는 것이다. 즉 블랙 박스로 가정하는 것이다. 따라서 만에 하나, 이 암호화 장치 자체가 뚫려 버리면 암호화 키가 누출될 수 있다. 암호화 키가 누출되면 모든 암호화 과정은 크래커에게 완전히 공개된다.[1]

개요[편집]

암호 기술에는 화이트 박스(White Box)와 블랙박스(Black Box) 암호화 기술이 있다. 블랙박스 암호 기술은 예전 기술이고 화이트박스 암호 기술은 최신의 기술이고 더 안전한 암호화 기술이다.

암호학은 쉽게 말해 평문(Plain text)을 암호문(Cipher text)으로 바꾸는 것이다. 즉 평문을 암호화해서 크래커가 알 수 없도록 하는 것이다.

암호화해주는 장치에도 여러 가지가 있다. 이 장치는 소프트웨어 코드일 수도 있고, 하드웨어 장치일 수도 있다. 어떤 형태의 암호화 장치이건, 그 장치에 기반하는 암호화 기술은 블랙 박스 또는 화이트 박스에 기반한다.

블랙 박스에서의 암호화 과정이 아래와 같다면,

Y = algorithm1 (x, key1)

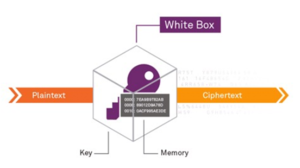

화이트 박스에서의 암호화 과정은 아래와 같다고 볼 수 있다. 즉 암호화 키는 보여지지 않는다.

Y = algorithm2 (x)

결론적으로 말하자면 블랙박스 암호보다는 화이트박스 암호가 더 진보된 암호화 방법이라고 생각하면 된다.[1]

블랙박스 암호 보안 취약점[편집]

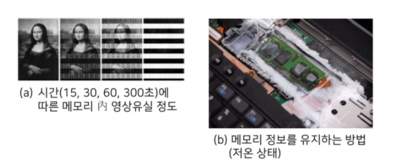

블랙박스 암호 보안은 암호화 과정에 필요한 키(Key)가 블랙박스로 가정한 암호화 디바이스 내부에 들어있다. 따라서 공격자는 평문(plaintext)과 그 결과물인 암호문(ciphertext) 두 개의 출력값만 볼 수 있고, 키는 볼 수 없다. 하지만 최근 암호 알고리즘이 동작하는 디바이스에 오픈 플랫폼을 적용하는 경우가 늘면서, 블랙박스 암로 보안 방식에서는 (악의적인 프로그램 설치로 인한) 정보 유출 가능성이 높아졌다. 블랙박스 보안 방식은 디바이스의 물리적 차원에서도 정보 유출의 위험이 존재합니다. 그림의 사례처럼 TPM 칩(중요 보안 정보가 저장된 하드웨어 칩)이 장착된 노트북의 암호 키 정보가 노출될 수도 있다. 컴퓨터의 전원을 끄고 장착되어 있는 메모리를 저온 상태로 만들어 타 플랫폼에 장착하면, 메모리에 남아있는 암호 키 정보를 알아낼 수 있다는 것이다.

이처럼 '디바이스와 디바이스 사용자는 신뢰할 수 있다'는 블랙박스 암호의 가정이 더 이상 확실하지 않게 되었고, 이런 상황에서 소프트웨어만으로 암호 알고리즘의 중간 연산 값 및 암호 키를 안전하게 보호하도록 개발된 기술이 WBC이다.[2]

화이트박스 암호[편집]

화이트박스 암호(WBC; White-box Cryptography)는 공격자가 암호화 키를 쉽게 유추할 수 없도록 하는 기술로, 암호화 키 정보를 소프트웨어로 구현한 알고리즘에 섞는 방법이다. 공격자는 알고리즘 내부 동작을 분석해도 암호를 풀지 못한다.

각주[편집]

- ↑ 1.0 1.1 choijo2, 〈화이트 박스(White Box) 암호 기술〉, 《네이버 블로그》, 2012-08-20

- ↑ 〈디바이스 및 통신구간을 보호하는 소프트웨어 형태의 보안〉, 《삼성SDS》, 2018-07-06

참고자료[편집]

- 〈디바이스 및 통신구간을 보호하는 소프트웨어 형태의 보안〉, 《삼성SDS》, 2018-07-06

- choijo2, 〈화이트 박스(White Box) 암호 기술〉, 《네이버 블로그》, 2012-08-20

같이 보기[편집]

위키원

위키원