"B92 프로토콜"의 두 판 사이의 차이

잔글 |

|||

| (사용자 2명의 중간 판 11개는 보이지 않습니다) | |||

| 1번째 줄: | 1번째 줄: | ||

| − | '''B92 프로토콜'''<!--B92프로토콜, B92-->(B92 protocol) | + | [[파일:B92 프로토콜.png|300픽셀|썸네일|'''B92 프로토콜'''(B92 protocol)]] |

| + | |||

| + | '''B92 프로토콜'''<!--B92프로토콜, B92-->(B92 protocol)은 서로 직교하지 않는 두 개의 양자 상태로 [[양자암호통신]]을 구현하는 [[프로토콜]]이다. 1992년, [[찰스 베넷]]이 제안한 개념이며, 네 개의 상태를 사용하는 [[BB84 프로토콜]]과 비교하여 실제 실험에서 구현하기 쉬워 초기 양자 암호 실험에서 사용되었다. | ||

== 개요 == | == 개요 == | ||

| − | 1992년, 찰스 베넷은 그의 논문인 '직교적이지 않은 두 상태를 사용하는 양자 암호화'에서 B92 프로토콜을 제안했다. 찰스 | + | [[파일:BB84 프로토콜.png|300픽셀|오른쪽|'''BB84 프로토콜'''(BB84 protocol)]] |

| + | |||

| + | 1992년, 찰스 베넷은 그의 논문인 '직교적이지 않은 두 상태를 사용하는 양자 암호화'에서 B92 프로토콜을 제안했다. 찰스 베넷(Charles Bennett)은 양자 상태를 인코딩하는 데 직교 기반을 사용할 필요가 없다는 것을 깨달았다. | ||

| + | |||

| + | 우측의 자료 이미지는 BB84 프로토콜의 양극화 상태로, B92 프로토콜과 비교된다. B92 프로토콜은 BB84 프로토콜을 토대로 개량하여 만들어진 개념으로, BB84 프로토콜이 4개의 다른 광자 편광 상태를 사용하는 반면, B92 프로토콜은 2개의 양극화 상태만 사용한다. 여기서 수평 기저 편광은 이진 0에 해당하고, 대각성 기저의 편광은 이진 1에 해당한다. B92 프로토콜은 BB84 프로토콜을 본질적으로 단순화한 버전으로, 4개의 양극화 상태가 아니라 두 개의 상태만 필요하다는 점에서 큰 차이가 존재한다. 0은 직선 기준에서 0°로 인코딩할 수 있고, 1은 대각선 기준으로 45°로 인코딩할 수 있다.<ref> Mart Haitjema, 〈[https://www.cse.wustl.edu/~jain/cse571-07/ftp/quantum/ A Survey of the Prominent Quantum Key Distribution Protocols]〉, 《워싱턴대학교세인트루이스》, 2007-12-02 </ref> 앨리스는 이 두 가지 편광 상태 중 하나를 무작위로 선택하고 광자의 문자열을 준비해서 밥에게 전달한다. 수신 측에서 밥은 들어오는 광자를 측정할 기준을 무작위로 선택한다. 직선 또는 대각선을 기준으로 측정을 진행한 뒤, 밥은 앨리스에게 어떤 경우에 긍정적 결과를 얻었고 측정 기준을 선택하지 않았는지를 알려준다.<ref> Priyanka M., 〈[http://www.reports.ias.ac.in/report/18088/study-of-bb84-qkd-protocol-modifications-and-attacks Study of BB84 QKD protocol: Modifications and attacks]〉, 《Summer Research Fellowship Programme of India's Science Academies》</ref> B92 프로토콜은 다음과 같은 단계로 요약할 수 있다. | ||

| − | |||

# 앨리스는 무작위로 선택된 H 편광 상태 또는 + 45° 편광 상태로 일련의 광자를 보낸다. H 상태는 비트 '0'을, + 45° 상태는 비트 '1'을 의미한다. | # 앨리스는 무작위로 선택된 H 편광 상태 또는 + 45° 편광 상태로 일련의 광자를 보낸다. H 상태는 비트 '0'을, + 45° 상태는 비트 '1'을 의미한다. | ||

| − | # 앨리스는 | + | # 앨리스는 수신된 광자의 편광을 측정하기 위해서 임의로 직선과 대각선 기준 중에서 선택한다. |

| − | # 밥이 직선 기준으로 측정하는 경우에는 두 가지 가능한 상황이 있다. 입사 광자가 H 편광이면 측정 결과는 확률 1의 H | + | # 밥이 직선 기준으로 측정하는 경우에는 두 가지 가능한 상황이 있다. 입사 광자가 H 편광이면 측정 결과는 확률 1의 H 상태가 되고, 입사 광자가 + 45° 편광이라면 측정 결과는 H 상태가 된다. 측정 결과는 H- 상태 또는 V- 상태 (확률 0.5)이다. 따라서 결과가 V 상태인 경우 밥은 광자의 입사 편광 상태가 '+ 45°'라고 추측할 수 있다. |

# 밥이 대각선 기준으로 측정하는 경우에도 비슷하다. 여기서 -45° 상태의 측정 결과는 광자의 입사 편광 상태가 'H'임을 나타낸다. | # 밥이 대각선 기준으로 측정하는 경우에도 비슷하다. 여기서 -45° 상태의 측정 결과는 광자의 입사 편광 상태가 'H'임을 나타낸다. | ||

| − | # 광자 문자열을 | + | # 광자 문자열을 전송한 후, 밥은 측정 결과가 'V'또는 '-45 °'이고 나머지는 둘 다에 의해 삭제되는 인스턴스를 발표한다. 이러한 결과는 앨리스와 밥 사이에 임의의 비트 문자열을 생성하는 데 사용할 수 있다. |

| − | # 앨리스와 밥은 도청을 확인하기 위해서 임의 비트 문자열의 일부를 공개적으로 공유하고, 오류가 허용 한계를 초과하면 프로토콜이 중단된다.<ref> , 〈[http://www.rri.res.in/quic/qkdactivities.php B92 Protocol]〉, | + | # 앨리스와 밥은 도청을 확인하기 위해서 임의 비트 문자열의 일부를 공개적으로 공유하고, 오류가 허용 한계를 초과하면 프로토콜이 중단된다.<ref name='QuIC B92 프로토콜'> QuIC Lab, 〈[http://www.rri.res.in/quic/qkdactivities.php B92 Protocol]〉, 《QuICLab》</ref> |

== 개념 == | == 개념 == | ||

| − | BB84 프로토콜과 E91 프로토콜은 2 준위계, 1 양자 비트 중에서 비직교성의 4 상태를 추출하여 통신을 수행한다. B92 프로토콜은 비직교성의 2 상태만을 이용한 양자 암호 프로토콜로, Bennett가 제안했다. | + | BB84 프로토콜과 E91 프로토콜은 2 준위계, 1 양자 비트 중에서 비직교성의 4 상태를 추출하여 통신을 수행한다. B92 프로토콜은 비직교성의 2 상태만을 이용한 양자 암호 프로토콜로, Bennett가 제안했다. 양자 비트 대신에 비직교성의 2 상태로 <math>|u_{0}</math>〉, <math>|u_{1}</math>〉를 들 수 있다. 예를 들면 광자의 편광 상태로 직선 편광(+)과 대각 편광(×)이 있다. 규격화되어 있으며, 비직교로 한다. |

<math><u_{0} \mid u_{0}>=<u_{1} \mid u_{1}>=1, <u_{0} \mid u_{1}> \ne 0</math> | <math><u_{0} \mid u_{0}>=<u_{1} \mid u_{1}>=1, <u_{0} \mid u_{1}> \ne 0</math> | ||

<math>|u_{0}</math>〉, <math>|u_{1}</math>〉를 관측하는 연산자로 <math>P_{0}</math>과 <math>P_{1}</math>이라는 투영 연산자를 도입한다. | <math>|u_{0}</math>〉, <math>|u_{1}</math>〉를 관측하는 연산자로 <math>P_{0}</math>과 <math>P_{1}</math>이라는 투영 연산자를 도입한다. | ||

| 34번째 줄: | 39번째 줄: | ||

== 연속 변수 B92 프로토콜 == | == 연속 변수 B92 프로토콜 == | ||

| + | [[파일:연속 변수 B92 프로토콜 그래프.png|300픽셀|오른쪽|'''연속 변수 B92 프로토콜'''(Continuous-variable B92 protocols)]] | ||

| + | [[파일:연속 변수 B92 프로토콜 구체.png|300픽셀|오른쪽|'''연속 변수 B92 프로토콜'''(Continuous-variable B92 protocols)]] | ||

| + | |||

| + | B92 프로토콜은 직교하지 않는 두 상태를 사용한다. 그러나 그것들과 직교하거나 적어도 대략 직교하는 상태를 갖는 것이 중요하다. 예를 들어서 두 가지 일관적인 상태를 들 수 있다. 일관적인 두 상태는 항상 직교하지 않는다. 두 일관된 상태의 스칼라 곱은 〈<math>a \mid b</math>〉<math>e^{-\mid a-b \mid^2}</math>이다. 두 상태 모두 약하게 일관된 상태일 경우, 스칼라 곱은 본질적으로 항상 0이 아니다. 따라서 약한 일관성을 가진 두 상태는 항상 직관이 아니다. | ||

| + | |||

| + | 일반적으로 두 상태는 단계에 따라 다르다. 0은 상태 <math>\mid a</math>〉와 단일성, 상태 <math>\mid - a</math>〉로 인코딩된다. 인코딩은 위상 변조기를 사용해서 실제로는 매우 간단하다. 따라서 앨리스는 밥에게 이러한 두 상태를 전달하고, 비트를 작은 진폭(<math>\mid a \mid < 1</math>)의 일관된 상태로 부호화한다. 이러한 상태들을 측정하기 위해, 밥은 호모다인(Homodyne) 탐지법을 사용한다. 만약 그림에서 q사분선의 값이 점선을 초과한다면, 결과상 상태는 <math>\mid a</math>〉이고 밥은 '1'을 기록한다. 만약 값이 왼쪽 점선보다 낮으면 상태는 <math>\mid - a</math>〉이 되어야 하고, 밥은 '0'을 기록한다. 다른 모든 경우에서 이 결과가 결정적인 것은 아니다. | ||

| + | |||

| + | 같은 프로토콜은 편광되어 밝은 빛이 나는 상태로 실현할 수 있다. 실제로 이젠 원형으로 편광되었지만, H나 V 방향으로 약간 편차를 두고 대략 원형 편차를 보이는 일관성이 강한 두 개의 빔이 있다고 할 때, 이러한 상태는 푸앵카레 구체에서는 보여줄 수 있으나, 단결된 상태는 아니다. 이제 반경은 평균 광자 수로 주어진다. 이들은 우측의 구에서 북극에 가까울 것이고, 구의 반지름이 크면 주 주변의 풍경은 사실상 평탄하다. 그러면 구는 오른쪽의 좌표 그림처럼 될 것이다. 두 상태는 H-V 방향으로 변위되고 부분적으로 겹칠 것이다. 스톡스 측정은 일관성을 약하게 가지고 있는 두 상태처럼 부분적으로 구분한다. 그리고 호모다인 검출과는 달리, 여기에서는 국소 발진기의 역할이 원형 편극성 편광 성분에 의해 이뤄지기 때문에 국부 발진기가 필요하지 않다.<ref> 〈[Lecture 12: Quantum key distribution]〉, 《막스플랑크협회》 </ref> | ||

| + | |||

| + | == 실험 == | ||

| + | 전송 채널 길이가 약 2m, 펌프 전력은 30mW 정도, 결정 길이는 약 20mm일 때, 다음 같은 결과를 얻었다.<ref name='QuIC B92 프로토콜'></ref> | ||

| + | |||

| + | :{|class=wikitable width=600 | ||

| + | !align=center|실험 시간 | ||

| + | !align=center|key rate | ||

| + | !align=center|QBER | ||

| + | !align=center|대칭 | ||

| + | |- | ||

| + | |align=center|낮 | ||

| + | |align=center|<math>47.8 \pm 0.6</math> | ||

| + | |align=center|<math>4.79 \pm 0.01</math> | ||

| + | |align=center|<math>50.2 \pm 49.8</math> | ||

| + | |- | ||

| + | |align=center|밤 | ||

| + | |align=center|<math>53.8 \pm 0.4</math> | ||

| + | |align=center|<math>4.79 \pm 0.01</math> | ||

| + | |align=center|<math>53.7 \pm 46.3</math> | ||

| + | |} | ||

| + | |||

| + | == 양자암호통신 == | ||

| + | 양자암호통신 기술은 양자키분배 기술이라고도 부른다. 양자키분배 기술은 양자를 이용하여 통신상의 비밀키를 나누는 방식을 말한다. 기존 채널을 통해 암호화 데이터를 전송하고 양자 채널을 통해 비밀키를 공유한다. 데이터 암호화 자체는 기존의 [[AES]] 같은 암호화 알고리즘을 사용하나, 비밀키는 양자채널을 통해서 공유한다. 통신 도중에 도청자가 난입하면 송신자와 수신자가 주고받던 정보가 바로 왜곡되기 때문에 송수신 자가 바로 감지할 수 있는 특징이자 큰 장점이 있다. 따라서 도청자는 송신자와 수신자 사이에서 절대 원하는 정보를 얻을 수 없기 때문에 안전성과 보안이 뛰어난 대표적인 암호체계이다. 양자키분배를 구현하기 위해서는 단일광자 광원, 광자 검출기, 난수 발생기, 양자 중계기, 프로토콜 등이 필요한데, B92 프로토콜은 그중에서도 초기 양자암호 실험에 사용되었다. 가장 대표적으로 사용되는 프로토콜은 BB84 프로토콜이며, 안정성과 구현 가능성 면에서 현재까지 나온 프로토콜 중 가장 강한 프로토콜로 인정받고 있다. | ||

| + | |||

| + | 국내 양자키분배 기술은 대표적으로 에스케이텔레콤㈜와 ㈜케이티를 예로 들 수 있다. 특히 에스케이텔레콤㈜은 2011년, 양자기술연구소를 설립하여 양자암호통신 기술을 개발했었고, 2016년에 스위스의 암호통신 기업 [[아이디퀀티크]]를 인수하여 양자난수생성기 기술 또한 보유하고 있다. 양자키분배 기술의 후처리는 정보보정(information reconciliation), 비밀성 증폭(privacy amplification), 인증(authentication) 과정을 거쳐 진행된다. 도청자의 공격이나 양자채널과 양자 검출 장치의 불완전성으로 인해 송수신 간의 암호키가 일치하지 않을 수 있다. 바로 이를 방지하고 제거하기 위해 후처리 과정이 진행되며, 송수신 간의 동일한 키 정보를 보장하는 동시에 도청자가 노출된 정보에서 키에 대한 정보를 절대 유추할 수 없도록 노출된 정보와 키 정보 간의 상관관계를 최대한 낮춘다. 양자키분배의 취약점으로는 광자 분리 공격(PNS Attack), 맨 인 더-미들-어택(MITM Attack), 서비스 거부 공격(DoS)이 대표적으로 손꼽힌다. 광자 분리 공격은 단일광자생성기의 불완전성을 이용하여 파훼하는 방법을 의미하는데, 일반적으로 신호를 생성하면 광자가 하나만 생성되지 않는다. 하나 이상의 광자를 동시에 생성하여 전송한다. 통신 회선 중간에 반투명 거울을 설치해서 광신호의 일부를 분리하고 측정해서, 어떤 신호가 전송되는지 알아내는 공격 방법을 말한다. 맨 인 더-미들-어택은 송수신 자 사이에 공격자가 마치 중계소처럼 행세해서 송수신 자를 교란한다. 송신자와 공격자 사이에 다른 키를 공유하고, 공격자와 수신자 사이에도 다른 키를 공유해서 중간에서 오가는 신호를 도청하는 방법이다. 서비스 거부 공격은 통신 선상에 과부하를 안겨주어 송수신 자가 서로 정상적으로 통신하지 못하거나 하기 힘들게 만드는 방법을 말한다. 서비스 거부 공격의 제일 대표적인 예시로는 케이블을 물리적으로 절단하는 행위를 들 수 있으며, 이 외에도 퍼블릭 채널을 대상으로 하는 고전적인 서비스 거부 공격 등이 있다. | ||

| + | |||

| + | === BB84 프로토콜 === | ||

| + | 한국정보통신기술협회에서는 BB84 프로토콜 표준을 통해, BB84 프로토콜을 정당한 두 사용자가 양자를 이용하여 안전하게 비밀키를 공유하는 것이라고 정의한다. 양자암호통신 기술, 즉 양자키분배 기술 중 하나로서 양자키분배 기술에 가장 많이 사용되는 프로토콜이기도 하다. 안전성 또한 잘 증명되어 있다. 현재는 물리적으로 단일광자 구현이 불가능하나, 디코이 기법과 함께 사용된다. 이 또한 안전성이 잘 증명되어 있으며, 한국정보통신기술협회의 [[정보통신단체표준]]에는 디코이 기법을 적용한 BB84 프로토콜에 대하여 어떻게 양자키분배에 적용해야 할지 서술되어 있다. 1984년 찰스 베넷과 [[길레스 브래서드]](Gilles Brassard)가 양자 암호에 대한 논문을 발표하면서 함께 제안된 개념이며, 그 명칭은 최초 고안자인 베넷과 브래서드의 이름에서 유래되었다. | ||

| + | |||

| + | ==== 개념 ==== | ||

| + | 송신자를 앨리스, 수신자를 밥이라고 가정한다. 앨리스와 밥이 정보를 교환하면서 얻는 키를 시프트키라고 부르는데, 도청자인 이브가 존재한다면 시프트키 중 일부를 이브가 알아낼 가능성도 존재하기 때문에 양자키분배의 마지막 과정에서는 현대 암호 기술을 이용하여 키를 파악할 가능성을 없앤다. 이렇게 얻은 키가 바로 비밀키이다. 앨리스와 밥은 양자키분배를 통해 비밀키를 공유하게 되고, 최종적으로는 [[일회용 비밀번호]]나 AES, EDS 같은 현대 비밀키 암호를 이용하여 암호화된 메시지를 주고받는다. 앨리스와 밥 사이에 일회용 비밀번호를 생성할 때, 앨리스는 무작위로 0과 1비트를 생성한 다음 무작위로 +방향이나 ×방향으로 편광 시킨 광자를 전송한다. 그러면 수신자인 밥은 무작위로 선택된 편광 필터를 통해 앨리스가 보낸 광자의 편광을 측정한다. 측정을 다 한 후에는 앨리스와 밥은 공개 채널을 통해 같은 편광 필터를 사용했는지 여부를 파악하고, 같은 편광 필터를 사용한 정보만 사용할 수 있다. 이 중 일부는 앨리스가 보낸 신호가 밥이 측정한 정보와 일치하는지 비교해야 하며, 만약 도청자가 존재하지 않는다면 신호를 보낸 필터와 측정하는 데 사용된 필터가 같기 때문에 송신한 정보와 측정한 정보가 동일해야만 한다. | ||

| + | |||

| + | :{|class=wikitable width=600 style="background-color:#ffffee" | ||

| + | !align=center style="background-color:#ffddcc"|송신자가 생성한 비트 | ||

| + | !align=center style="background-color:#ffffee"|1 | ||

| + | !align=center style="background-color:#ffffee"|1 | ||

| + | !align=center style="background-color:#ffffee"|0 | ||

| + | !align=center style="background-color:#ffffee"|0 | ||

| + | !align=center style="background-color:#ffffee"|0 | ||

| + | !align=center style="background-color:#ffffee"|1 | ||

| + | !align=center style="background-color:#ffffee"|0 | ||

| + | !align=center style="background-color:#ffffee"|1 | ||

| + | |- | ||

| + | |align=center style="background-color:#ffddcc"|송신자가 전송하는 편광 필터 | ||

| + | |align=center|× | ||

| + | |align=center|+ | ||

| + | |align=center|+ | ||

| + | |align=center|+ | ||

| + | |align=center|× | ||

| + | |align=center|+ | ||

| + | |align=center|× | ||

| + | |align=center|+ | ||

| + | |- | ||

| + | |align=center style="background-color:#ffddcc"|송신자가 선택한 전송 편광 신호 | ||

| + | |align=center|↗ | ||

| + | |align=center|↑ | ||

| + | |align=center|→ | ||

| + | |align=center|→ | ||

| + | |align=center|↘ | ||

| + | |align=center|↑ | ||

| + | |align=center|↘ | ||

| + | |align=center|↑ | ||

| + | |- | ||

| + | |align=center style="background-color:#ffddcc"|수신자가 선택한 필터 | ||

| + | |align=center|× | ||

| + | |align=center|× | ||

| + | |align=center|× | ||

| + | |align=center|+ | ||

| + | |align=center|× | ||

| + | |align=center|× | ||

| + | |align=center|× | ||

| + | |align=center|+ | ||

| + | |- | ||

| + | |align=center style="background-color:#ffddcc"|수신자가 측정한 편광 상태 | ||

| + | |align=center|↗ | ||

| + | |align=center|↗ | ||

| + | |align=center|↘ | ||

| + | |align=center|→ | ||

| + | |align=center|↘ | ||

| + | |align=center|↗ | ||

| + | |align=center|↘ | ||

| + | |align=center|↑ | ||

| + | |- | ||

| + | |align=center style="background-color:#ffddcc"|최종적으로 생성되는 비밀키 | ||

| + | |align=center|1 | ||

| + | |align=center| | ||

| + | |align=center| | ||

| + | |align=center|0 | ||

| + | |align=center|0 | ||

| + | |align=center| | ||

| + | |align=center|0 | ||

| + | |align=center|1 | ||

| + | |} | ||

| + | |||

| + | 앨리스와 밥이 송수신을 하는 과정에서 도청자인 이브가 있다고 가정할 때, 양자 역학적 정보가 뒤바뀌는 과정을 설명하자면 다음과 같다. 앨리스가 +방향 편광 필터를 통해서 수직 방향으로 편광된 빛을 보낸다고 가정할 때, 이브는 그 사실을 모른 채로 ×방향 편광 필터를 사용하여 측정하면 광자가 사선 방향의 편광으로 뒤바뀐다. 밥이 다시 여기서 +방향 편광 필터를 통해 측정하면 50% 확률로 빛을 수평 방향으로 측정하게 된다. 앨리스와 밥이 서로 공개 채널을 통해 서로 같은 편광 필터를 사용한 정보 중에서 서로 같은 게 어느 것인지 물어볼 때, 앨리스가 보냈던 신호와 밥이 측정한 정보가 같지 않다면 중간에 도청자가 있었음을 알 수 있다. 도청자를 감지한 뒤에는 다시 송수신을 시작한다. 이 과정에서 앨리스와 밥이 만약 72개의 결괏값을 비교한다면, 송수신 과정에서 앨리스와 밥이 도청자를 알아챌 확률은 약 0.999999999에 달한다. | ||

| + | |||

| + | ==== 비교 ==== | ||

| + | B92 프로토콜과 BB84 프로토콜 간의 가장 큰 차이점은 바로 양자 상태의 개수이다. B92 프로토콜은 본질적으로 BB84 프로토콜을 기반으로 하여 단순화하고 응용한 개념이다. 단지, BB84 프로토콜은 4개의 양극화 상태를 사용하며, B92 프로토콜은 2개의 상태만 필요하다는 것이다. 서로 직교하지 않는 두 개의 양자 상태로 양자암호통신을 구현하는 B92 프로토콜은 초기 양자 암호 실험에서 사용되었으며, 현재는 BB84 프로토콜이 더 널리 사용되고 있다. 또한, 송수신 자 앨리스와 밥이 있을 때, 밥이 정보를 전송한 뒤 통신에서 기본적인 선택을 발표할 필요가 없다는 것이다. 즉, 선별이 필요 없다. | ||

| + | |||

| + | 반면에, B92 프로토콜과 BB84 프로토콜 모두 차원이 2인 힐버트 공간의 양계 즉, 양자비트를 이용한다는 공통점이 있다. 이에 대한 확장으로 차원이 2보다 더 큰 양자계를 이용한 양자암호 프로토콜이 연구되었고, 더 나아가 연속 변수로 구현하는 양자 암호 프로토콜에 대한 연구도 진행되었다. 연속 변수 양자암호 프로토콜은 빛의 직교진폭을 암호키 생성에 이용하는 것으로, 압축광이나 간섭성광을 사용하며, 이러한 연속 변수 양자 암호 프로토콜 또한 구현된 바가 있다. 다음 표는 B92 프로토콜의 전송 및 측정 결과와 관련한 예이다.<ref name='QuIC B92 프로토콜'></ref> | ||

| + | |||

| + | :{|class=wikitable width=600 | ||

| + | |+<big>'''다양한 전송 및 측정 결과의 가능한 예'''</big> | ||

| + | !align=center colspan=2|앨리스 | ||

| + | !align=center colspan=2|밥 | ||

| + | !align=center|키 비트 | ||

| + | |- | ||

| + | |align=center|양극화 상태 전송 | ||

| + | |align=center|비트 값 | ||

| + | |align=center|임의로 선택한 기준 | ||

| + | |align=center|양극화 상태가 감지됨 | ||

| + | |align=center| | ||

| + | |- | ||

| + | |align=center|H | ||

| + | |align=center|0 | ||

| + | |align=center|R | ||

| + | |align=center|H | ||

| + | |align=center|... | ||

| + | |- | ||

| + | |align=center|H | ||

| + | |align=center|0 | ||

| + | |align=center|D | ||

| + | |align=center|+ | ||

| + | |align=center|... | ||

| + | |- | ||

| + | |align=center|H | ||

| + | |align=center|0 | ||

| + | |align=center|D | ||

| + | |align=center|- | ||

| + | |align=center|1 | ||

| + | |- | ||

| + | |align=center|+ | ||

| + | |align=center|1 | ||

| + | |align=center|R | ||

| + | |align=center|H | ||

| + | |align=center|... | ||

| + | |- | ||

| + | |align=center|+ | ||

| + | |align=center|1 | ||

| + | |align=center|R | ||

| + | |align=center|V | ||

| + | |align=center|1 | ||

| + | |- | ||

| + | |align=center|+ | ||

| + | |align=center|1 | ||

| + | |align=center|D | ||

| + | |align=center|+ | ||

| + | |align=center|... | ||

| + | |} | ||

{{각주}} | {{각주}} | ||

== 참고자료 == | == 참고자료 == | ||

| + | * Quvis Quantum key distribution using two nin-orthogonal states - https://www.st-andrews.ac.uk/physics/quvis/simulations_html5/sims/cryptography-b92/B92_photons.html | ||

| + | * QuIC Lab, 〈[http://www.rri.res.in/quic/qkdactivities.php B92 Protocol]〉, 《QuICLab》 | ||

| + | * Priyanka M., 〈[http://www.reports.ias.ac.in/report/18088/study-of-bb84-qkd-protocol-modifications-and-attacks Study of BB84 QKD protocol: Modifications and attacks]〉, 《Summer Research Fellowship Programme of India's Science Academies》 | ||

* 조재완 외 7인, 〈[양자 암호 통신 기술]〉, 《한국원자력연구원》, 2007 | * 조재완 외 7인, 〈[양자 암호 통신 기술]〉, 《한국원자력연구원》, 2007 | ||

| + | * Mart Haitjema, 〈[https://www.cse.wustl.edu/~jain/cse571-07/ftp/quantum/ A Survey of the Prominent Quantum Key Distribution Protocols]〉, 《워싱턴대학교세인트루이스》, 2007-12-02 | ||

== 같이 보기 == | == 같이 보기 == | ||

| 47번째 줄: | 213번째 줄: | ||

* [[BB84 프로토콜]] | * [[BB84 프로토콜]] | ||

| − | {{암호 알고리즘| | + | {{암호 알고리즘|검토 필요}} |

2020년 8월 28일 (금) 16:15 기준 최신판

B92 프로토콜(B92 protocol)은 서로 직교하지 않는 두 개의 양자 상태로 양자암호통신을 구현하는 프로토콜이다. 1992년, 찰스 베넷이 제안한 개념이며, 네 개의 상태를 사용하는 BB84 프로토콜과 비교하여 실제 실험에서 구현하기 쉬워 초기 양자 암호 실험에서 사용되었다.

개요[편집]

1992년, 찰스 베넷은 그의 논문인 '직교적이지 않은 두 상태를 사용하는 양자 암호화'에서 B92 프로토콜을 제안했다. 찰스 베넷(Charles Bennett)은 양자 상태를 인코딩하는 데 직교 기반을 사용할 필요가 없다는 것을 깨달았다.

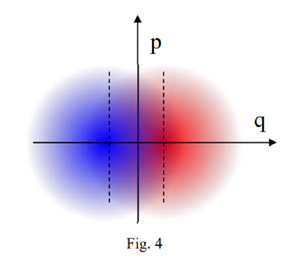

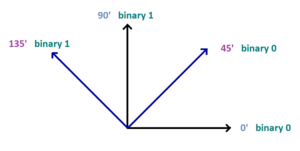

우측의 자료 이미지는 BB84 프로토콜의 양극화 상태로, B92 프로토콜과 비교된다. B92 프로토콜은 BB84 프로토콜을 토대로 개량하여 만들어진 개념으로, BB84 프로토콜이 4개의 다른 광자 편광 상태를 사용하는 반면, B92 프로토콜은 2개의 양극화 상태만 사용한다. 여기서 수평 기저 편광은 이진 0에 해당하고, 대각성 기저의 편광은 이진 1에 해당한다. B92 프로토콜은 BB84 프로토콜을 본질적으로 단순화한 버전으로, 4개의 양극화 상태가 아니라 두 개의 상태만 필요하다는 점에서 큰 차이가 존재한다. 0은 직선 기준에서 0°로 인코딩할 수 있고, 1은 대각선 기준으로 45°로 인코딩할 수 있다.[1] 앨리스는 이 두 가지 편광 상태 중 하나를 무작위로 선택하고 광자의 문자열을 준비해서 밥에게 전달한다. 수신 측에서 밥은 들어오는 광자를 측정할 기준을 무작위로 선택한다. 직선 또는 대각선을 기준으로 측정을 진행한 뒤, 밥은 앨리스에게 어떤 경우에 긍정적 결과를 얻었고 측정 기준을 선택하지 않았는지를 알려준다.[2] B92 프로토콜은 다음과 같은 단계로 요약할 수 있다.

- 앨리스는 무작위로 선택된 H 편광 상태 또는 + 45° 편광 상태로 일련의 광자를 보낸다. H 상태는 비트 '0'을, + 45° 상태는 비트 '1'을 의미한다.

- 앨리스는 수신된 광자의 편광을 측정하기 위해서 임의로 직선과 대각선 기준 중에서 선택한다.

- 밥이 직선 기준으로 측정하는 경우에는 두 가지 가능한 상황이 있다. 입사 광자가 H 편광이면 측정 결과는 확률 1의 H 상태가 되고, 입사 광자가 + 45° 편광이라면 측정 결과는 H 상태가 된다. 측정 결과는 H- 상태 또는 V- 상태 (확률 0.5)이다. 따라서 결과가 V 상태인 경우 밥은 광자의 입사 편광 상태가 '+ 45°'라고 추측할 수 있다.

- 밥이 대각선 기준으로 측정하는 경우에도 비슷하다. 여기서 -45° 상태의 측정 결과는 광자의 입사 편광 상태가 'H'임을 나타낸다.

- 광자 문자열을 전송한 후, 밥은 측정 결과가 'V'또는 '-45 °'이고 나머지는 둘 다에 의해 삭제되는 인스턴스를 발표한다. 이러한 결과는 앨리스와 밥 사이에 임의의 비트 문자열을 생성하는 데 사용할 수 있다.

- 앨리스와 밥은 도청을 확인하기 위해서 임의 비트 문자열의 일부를 공개적으로 공유하고, 오류가 허용 한계를 초과하면 프로토콜이 중단된다.[3]

개념[편집]

BB84 프로토콜과 E91 프로토콜은 2 준위계, 1 양자 비트 중에서 비직교성의 4 상태를 추출하여 통신을 수행한다. B92 프로토콜은 비직교성의 2 상태만을 이용한 양자 암호 프로토콜로, Bennett가 제안했다. 양자 비트 대신에 비직교성의 2 상태로 〉, 〉를 들 수 있다. 예를 들면 광자의 편광 상태로 직선 편광(+)과 대각 편광(×)이 있다. 규격화되어 있으며, 비직교로 한다.

〉, 〉를 관측하는 연산자로 과 이라는 투영 연산자를 도입한다.

과 는 비가역성이므로 동시에 측정할 수 없다.

관측자는 상황에 따라 이나 중 하나를 선택하여 관측하며, 과 을 각각 〉, 〉에 적용하면 다음과 같아 고유 상태가 되는 것을 보여준다.

〉〉

동일 첨자를 조합해서 관측할 경우를 고려한다면 다음과 같아 는 〉의 고유상태가 아님을 알 수 있다.

〈〉

투영 연산자 특성에서 고유 상태가 되기 위해선 가 0이나 1이 되어야 하기 때문이다. 따라서 로 〉를 관측할 때는 반드시 〉와 〉같은 다른 상태로 천이한다. 정리하자면,

- 에 대해 〉를 로 관측하면 관측치는 반드시 0이다.

- 〉를 로 관측하면 관측치는 0이나 1을 확률로 얻는다.

- 따라서 〉를 로 관측해서 1이 얻어질 떄는 반드시 이다.

이와 같은 원리를 이용하여 랜덤 비트를 공유할 수 있다. 만약 도청자인 이브가 앨리스가 보낸 〉를 로 관측한다면, 상태 〉는 변하지 않기 때문에 도청을 한 흔적이 남지 않는다. 한편 로 관측하면 상태가 반드시 변하기 때문에 도청한 흔적이 남게 된다. B92 프로토콜은 다음과 같이 정리할 수 있다.

- 앨리스는 비트열 를, 밥은 비트열 를 각각 임의로 생성한다.

- 앨리스는 밥에게 상태 〉를 전송하고, 밥은 그것을 연산자 로 관측해서 결과는 라고 둔다.

- 밥은 앨리스에게 을 만족하는 의 집합인 를 고전 통신로를 통하여 알린다.

- 앨리스와 밥은 를 랜덤 비트열로 공유한다.[4]

연속 변수 B92 프로토콜[편집]

B92 프로토콜은 직교하지 않는 두 상태를 사용한다. 그러나 그것들과 직교하거나 적어도 대략 직교하는 상태를 갖는 것이 중요하다. 예를 들어서 두 가지 일관적인 상태를 들 수 있다. 일관적인 두 상태는 항상 직교하지 않는다. 두 일관된 상태의 스칼라 곱은 〈〉이다. 두 상태 모두 약하게 일관된 상태일 경우, 스칼라 곱은 본질적으로 항상 0이 아니다. 따라서 약한 일관성을 가진 두 상태는 항상 직관이 아니다.

일반적으로 두 상태는 단계에 따라 다르다. 0은 상태 〉와 단일성, 상태 〉로 인코딩된다. 인코딩은 위상 변조기를 사용해서 실제로는 매우 간단하다. 따라서 앨리스는 밥에게 이러한 두 상태를 전달하고, 비트를 작은 진폭()의 일관된 상태로 부호화한다. 이러한 상태들을 측정하기 위해, 밥은 호모다인(Homodyne) 탐지법을 사용한다. 만약 그림에서 q사분선의 값이 점선을 초과한다면, 결과상 상태는 〉이고 밥은 '1'을 기록한다. 만약 값이 왼쪽 점선보다 낮으면 상태는 〉이 되어야 하고, 밥은 '0'을 기록한다. 다른 모든 경우에서 이 결과가 결정적인 것은 아니다.

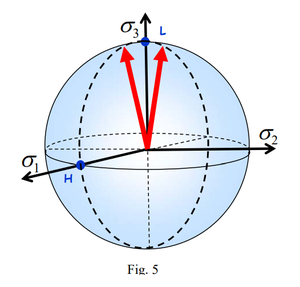

같은 프로토콜은 편광되어 밝은 빛이 나는 상태로 실현할 수 있다. 실제로 이젠 원형으로 편광되었지만, H나 V 방향으로 약간 편차를 두고 대략 원형 편차를 보이는 일관성이 강한 두 개의 빔이 있다고 할 때, 이러한 상태는 푸앵카레 구체에서는 보여줄 수 있으나, 단결된 상태는 아니다. 이제 반경은 평균 광자 수로 주어진다. 이들은 우측의 구에서 북극에 가까울 것이고, 구의 반지름이 크면 주 주변의 풍경은 사실상 평탄하다. 그러면 구는 오른쪽의 좌표 그림처럼 될 것이다. 두 상태는 H-V 방향으로 변위되고 부분적으로 겹칠 것이다. 스톡스 측정은 일관성을 약하게 가지고 있는 두 상태처럼 부분적으로 구분한다. 그리고 호모다인 검출과는 달리, 여기에서는 국소 발진기의 역할이 원형 편극성 편광 성분에 의해 이뤄지기 때문에 국부 발진기가 필요하지 않다.[5]

실험[편집]

전송 채널 길이가 약 2m, 펌프 전력은 30mW 정도, 결정 길이는 약 20mm일 때, 다음 같은 결과를 얻었다.[3]

실험 시간 key rate QBER 대칭 낮 밤

양자암호통신[편집]

양자암호통신 기술은 양자키분배 기술이라고도 부른다. 양자키분배 기술은 양자를 이용하여 통신상의 비밀키를 나누는 방식을 말한다. 기존 채널을 통해 암호화 데이터를 전송하고 양자 채널을 통해 비밀키를 공유한다. 데이터 암호화 자체는 기존의 AES 같은 암호화 알고리즘을 사용하나, 비밀키는 양자채널을 통해서 공유한다. 통신 도중에 도청자가 난입하면 송신자와 수신자가 주고받던 정보가 바로 왜곡되기 때문에 송수신 자가 바로 감지할 수 있는 특징이자 큰 장점이 있다. 따라서 도청자는 송신자와 수신자 사이에서 절대 원하는 정보를 얻을 수 없기 때문에 안전성과 보안이 뛰어난 대표적인 암호체계이다. 양자키분배를 구현하기 위해서는 단일광자 광원, 광자 검출기, 난수 발생기, 양자 중계기, 프로토콜 등이 필요한데, B92 프로토콜은 그중에서도 초기 양자암호 실험에 사용되었다. 가장 대표적으로 사용되는 프로토콜은 BB84 프로토콜이며, 안정성과 구현 가능성 면에서 현재까지 나온 프로토콜 중 가장 강한 프로토콜로 인정받고 있다.

국내 양자키분배 기술은 대표적으로 에스케이텔레콤㈜와 ㈜케이티를 예로 들 수 있다. 특히 에스케이텔레콤㈜은 2011년, 양자기술연구소를 설립하여 양자암호통신 기술을 개발했었고, 2016년에 스위스의 암호통신 기업 아이디퀀티크를 인수하여 양자난수생성기 기술 또한 보유하고 있다. 양자키분배 기술의 후처리는 정보보정(information reconciliation), 비밀성 증폭(privacy amplification), 인증(authentication) 과정을 거쳐 진행된다. 도청자의 공격이나 양자채널과 양자 검출 장치의 불완전성으로 인해 송수신 간의 암호키가 일치하지 않을 수 있다. 바로 이를 방지하고 제거하기 위해 후처리 과정이 진행되며, 송수신 간의 동일한 키 정보를 보장하는 동시에 도청자가 노출된 정보에서 키에 대한 정보를 절대 유추할 수 없도록 노출된 정보와 키 정보 간의 상관관계를 최대한 낮춘다. 양자키분배의 취약점으로는 광자 분리 공격(PNS Attack), 맨 인 더-미들-어택(MITM Attack), 서비스 거부 공격(DoS)이 대표적으로 손꼽힌다. 광자 분리 공격은 단일광자생성기의 불완전성을 이용하여 파훼하는 방법을 의미하는데, 일반적으로 신호를 생성하면 광자가 하나만 생성되지 않는다. 하나 이상의 광자를 동시에 생성하여 전송한다. 통신 회선 중간에 반투명 거울을 설치해서 광신호의 일부를 분리하고 측정해서, 어떤 신호가 전송되는지 알아내는 공격 방법을 말한다. 맨 인 더-미들-어택은 송수신 자 사이에 공격자가 마치 중계소처럼 행세해서 송수신 자를 교란한다. 송신자와 공격자 사이에 다른 키를 공유하고, 공격자와 수신자 사이에도 다른 키를 공유해서 중간에서 오가는 신호를 도청하는 방법이다. 서비스 거부 공격은 통신 선상에 과부하를 안겨주어 송수신 자가 서로 정상적으로 통신하지 못하거나 하기 힘들게 만드는 방법을 말한다. 서비스 거부 공격의 제일 대표적인 예시로는 케이블을 물리적으로 절단하는 행위를 들 수 있으며, 이 외에도 퍼블릭 채널을 대상으로 하는 고전적인 서비스 거부 공격 등이 있다.

BB84 프로토콜[편집]

한국정보통신기술협회에서는 BB84 프로토콜 표준을 통해, BB84 프로토콜을 정당한 두 사용자가 양자를 이용하여 안전하게 비밀키를 공유하는 것이라고 정의한다. 양자암호통신 기술, 즉 양자키분배 기술 중 하나로서 양자키분배 기술에 가장 많이 사용되는 프로토콜이기도 하다. 안전성 또한 잘 증명되어 있다. 현재는 물리적으로 단일광자 구현이 불가능하나, 디코이 기법과 함께 사용된다. 이 또한 안전성이 잘 증명되어 있으며, 한국정보통신기술협회의 정보통신단체표준에는 디코이 기법을 적용한 BB84 프로토콜에 대하여 어떻게 양자키분배에 적용해야 할지 서술되어 있다. 1984년 찰스 베넷과 길레스 브래서드(Gilles Brassard)가 양자 암호에 대한 논문을 발표하면서 함께 제안된 개념이며, 그 명칭은 최초 고안자인 베넷과 브래서드의 이름에서 유래되었다.

개념[편집]

송신자를 앨리스, 수신자를 밥이라고 가정한다. 앨리스와 밥이 정보를 교환하면서 얻는 키를 시프트키라고 부르는데, 도청자인 이브가 존재한다면 시프트키 중 일부를 이브가 알아낼 가능성도 존재하기 때문에 양자키분배의 마지막 과정에서는 현대 암호 기술을 이용하여 키를 파악할 가능성을 없앤다. 이렇게 얻은 키가 바로 비밀키이다. 앨리스와 밥은 양자키분배를 통해 비밀키를 공유하게 되고, 최종적으로는 일회용 비밀번호나 AES, EDS 같은 현대 비밀키 암호를 이용하여 암호화된 메시지를 주고받는다. 앨리스와 밥 사이에 일회용 비밀번호를 생성할 때, 앨리스는 무작위로 0과 1비트를 생성한 다음 무작위로 +방향이나 ×방향으로 편광 시킨 광자를 전송한다. 그러면 수신자인 밥은 무작위로 선택된 편광 필터를 통해 앨리스가 보낸 광자의 편광을 측정한다. 측정을 다 한 후에는 앨리스와 밥은 공개 채널을 통해 같은 편광 필터를 사용했는지 여부를 파악하고, 같은 편광 필터를 사용한 정보만 사용할 수 있다. 이 중 일부는 앨리스가 보낸 신호가 밥이 측정한 정보와 일치하는지 비교해야 하며, 만약 도청자가 존재하지 않는다면 신호를 보낸 필터와 측정하는 데 사용된 필터가 같기 때문에 송신한 정보와 측정한 정보가 동일해야만 한다.

송신자가 생성한 비트 1 1 0 0 0 1 0 1 송신자가 전송하는 편광 필터 × + + + × + × + 송신자가 선택한 전송 편광 신호 ↗ ↑ → → ↘ ↑ ↘ ↑ 수신자가 선택한 필터 × × × + × × × + 수신자가 측정한 편광 상태 ↗ ↗ ↘ → ↘ ↗ ↘ ↑ 최종적으로 생성되는 비밀키 1 0 0 0 1

앨리스와 밥이 송수신을 하는 과정에서 도청자인 이브가 있다고 가정할 때, 양자 역학적 정보가 뒤바뀌는 과정을 설명하자면 다음과 같다. 앨리스가 +방향 편광 필터를 통해서 수직 방향으로 편광된 빛을 보낸다고 가정할 때, 이브는 그 사실을 모른 채로 ×방향 편광 필터를 사용하여 측정하면 광자가 사선 방향의 편광으로 뒤바뀐다. 밥이 다시 여기서 +방향 편광 필터를 통해 측정하면 50% 확률로 빛을 수평 방향으로 측정하게 된다. 앨리스와 밥이 서로 공개 채널을 통해 서로 같은 편광 필터를 사용한 정보 중에서 서로 같은 게 어느 것인지 물어볼 때, 앨리스가 보냈던 신호와 밥이 측정한 정보가 같지 않다면 중간에 도청자가 있었음을 알 수 있다. 도청자를 감지한 뒤에는 다시 송수신을 시작한다. 이 과정에서 앨리스와 밥이 만약 72개의 결괏값을 비교한다면, 송수신 과정에서 앨리스와 밥이 도청자를 알아챌 확률은 약 0.999999999에 달한다.

비교[편집]

B92 프로토콜과 BB84 프로토콜 간의 가장 큰 차이점은 바로 양자 상태의 개수이다. B92 프로토콜은 본질적으로 BB84 프로토콜을 기반으로 하여 단순화하고 응용한 개념이다. 단지, BB84 프로토콜은 4개의 양극화 상태를 사용하며, B92 프로토콜은 2개의 상태만 필요하다는 것이다. 서로 직교하지 않는 두 개의 양자 상태로 양자암호통신을 구현하는 B92 프로토콜은 초기 양자 암호 실험에서 사용되었으며, 현재는 BB84 프로토콜이 더 널리 사용되고 있다. 또한, 송수신 자 앨리스와 밥이 있을 때, 밥이 정보를 전송한 뒤 통신에서 기본적인 선택을 발표할 필요가 없다는 것이다. 즉, 선별이 필요 없다.

반면에, B92 프로토콜과 BB84 프로토콜 모두 차원이 2인 힐버트 공간의 양계 즉, 양자비트를 이용한다는 공통점이 있다. 이에 대한 확장으로 차원이 2보다 더 큰 양자계를 이용한 양자암호 프로토콜이 연구되었고, 더 나아가 연속 변수로 구현하는 양자 암호 프로토콜에 대한 연구도 진행되었다. 연속 변수 양자암호 프로토콜은 빛의 직교진폭을 암호키 생성에 이용하는 것으로, 압축광이나 간섭성광을 사용하며, 이러한 연속 변수 양자 암호 프로토콜 또한 구현된 바가 있다. 다음 표는 B92 프로토콜의 전송 및 측정 결과와 관련한 예이다.[3]

다양한 전송 및 측정 결과의 가능한 예 앨리스 밥 키 비트 양극화 상태 전송 비트 값 임의로 선택한 기준 양극화 상태가 감지됨 H 0 R H ... H 0 D + ... H 0 D - 1 + 1 R H ... + 1 R V 1 + 1 D + ...

각주[편집]

- ↑ Mart Haitjema, 〈A Survey of the Prominent Quantum Key Distribution Protocols〉, 《워싱턴대학교세인트루이스》, 2007-12-02

- ↑ Priyanka M., 〈Study of BB84 QKD protocol: Modifications and attacks〉, 《Summer Research Fellowship Programme of India's Science Academies》

- ↑ 3.0 3.1 3.2 QuIC Lab, 〈B92 Protocol〉, 《QuICLab》

- ↑ 조재완 외 7인, 〈[양자 암호 통신 기술]〉, 《한국원자력연구원》, 2007

- ↑ 〈[Lecture 12: Quantum key distribution]〉, 《막스플랑크협회》

참고자료[편집]

- Quvis Quantum key distribution using two nin-orthogonal states - https://www.st-andrews.ac.uk/physics/quvis/simulations_html5/sims/cryptography-b92/B92_photons.html

- QuIC Lab, 〈B92 Protocol〉, 《QuICLab》

- Priyanka M., 〈Study of BB84 QKD protocol: Modifications and attacks〉, 《Summer Research Fellowship Programme of India's Science Academies》

- 조재완 외 7인, 〈[양자 암호 통신 기술]〉, 《한국원자력연구원》, 2007

- Mart Haitjema, 〈A Survey of the Prominent Quantum Key Distribution Protocols〉, 《워싱턴대학교세인트루이스》, 2007-12-02

같이 보기[편집]

위키원

위키원

![{\displaystyle [P_{0},P_{1}]\neq 0}](https://wikimedia.org/api/rest_v1/media/math/render/svg/cd9661677348df454af127c16a52f119170a707c)